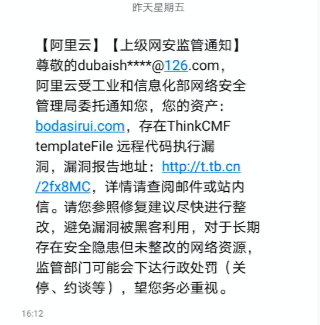

漏洞描述

2019年11月6日,阿里云应急响应中心监测到ThinkCMF templateFile 远程代码执行漏洞。攻击者通过构造特定的请求,成功利

用该漏洞可直接获取服务器权限。

漏洞造成的影响

由于ThinkCMF对某些函数的访问权限设置存在问题,攻击者在无需任何权限情况下可以通过构造恶意请求,向服务器写入任

意内容的文件,达到远程代码执行的目的。攻击者利用该漏洞可以直接获取到服务器权限,阿里云应急响应中心提醒

ThinkCMF用户尽快采取安全措施阻止漏洞攻击。

安全建议

- 请关注ThinkCMF官方以便获取更新信息:https://www.thinkcmf.com/

- 自行修改代码。将文件 HomebaseController.class.php 和 AdminbaseController.class.php 类中 display 和 fetch 函数的修饰符改

为 protected。

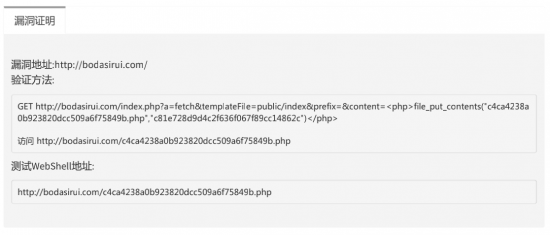

受影响目标

http://bodasirui.com/index.php?a=fetch&templateFile=public/index&prefix=&content=<php>file_put_contents("c4

ca4238a0b923820dcc509a6f75849b.php","c81e728d9d4c2f636f067f89cc14862c")</php>

END

如本资源侵犯了您的权益,请联系投诉邮箱admin@wmphp.com进行举报!我们将在收到邮件的1个小时内处理完毕。

本站仅为平台,发布的资源均为用户投稿或转载!所有资源仅供参考学习使用,请在下载后的24小时内删除,禁止商用!

Wmphp.com(完美源码)助力正版,如您有自己的原创产品,可以联系客服投稿,代理出售!

Wmphp.com(完美源码)客服QQ:136882447

Wmphp.com(完美源码)商务电话(仅对企业客户/个人用户):15120086569 (微信同步)

请注意:本站不提供任何免费的技术咨询服务,为了节约时间,下载前 请确认自己会技术

完美源码 » ThinkCMF templateFile 远程代码执行漏洞

完美源码 » ThinkCMF templateFile 远程代码执行漏洞